İran devlet destekli APT34, diğer adıyla OilRig, son dönemde yeni ve daha sofistike saldırı kampanyaları başlattı. Bu saldırılar özellikle Birleşik Arap Emirlikleri ve Körfez bölgesindeki hükümet ve kritik altyapı kuruluşlarını hedef alıyor. Trend Micro araştırmacıları tarafından rapor edilen bu yeni kampanyalarda, İranlı saldırganlar Microsoft Exchange sunucularını hedef almakla kalmayıp, aynı zamanda yeni bir Windows açığı olan CVE-2024-30088’i de kullanarak yetki yükseltme işlemleri gerçekleştiriyorlar.

İranlı hackerlar Windows açığını kullanarak saldırılarını genişletiyor

Bu son saldırıların başlangıcı, zayıf güvenliğe sahip bir web sunucusunun ele geçirilmesiyle başlıyor. Saldırganlar, bu sunuculara bir web kabuğu yükleyerek uzaktan komut yürütme yeteneği kazanıyor. Web kabuğu, saldırganlara PowerShell komutları çalıştırma ve sistem üzerinde tam kontrol sağlama imkanı veriyor. Bu noktada, saldırganlar CVE-2024-30088 olarak bilinen ve Microsoft tarafından Haziran 2024’te yamalanan yüksek derecede kritik bir açığı kullanıyorlar.

CVE-2024-30088, saldırganlara sistemde SYSTEM seviyesinde yetki kazandıran bir yetki yükseltme açığı. Bu açık, saldırganların bilgisayar üzerindeki tüm kontrolleri ele geçirmesine olanak tanıyor. Microsoft, bu açık için bir kanıt niteliğinde istismar kodu olduğunu kabul etmiş olsa da henüz bu açığın aktif olarak istismar edilip edilmediğini resmi olarak rapor etmedi.

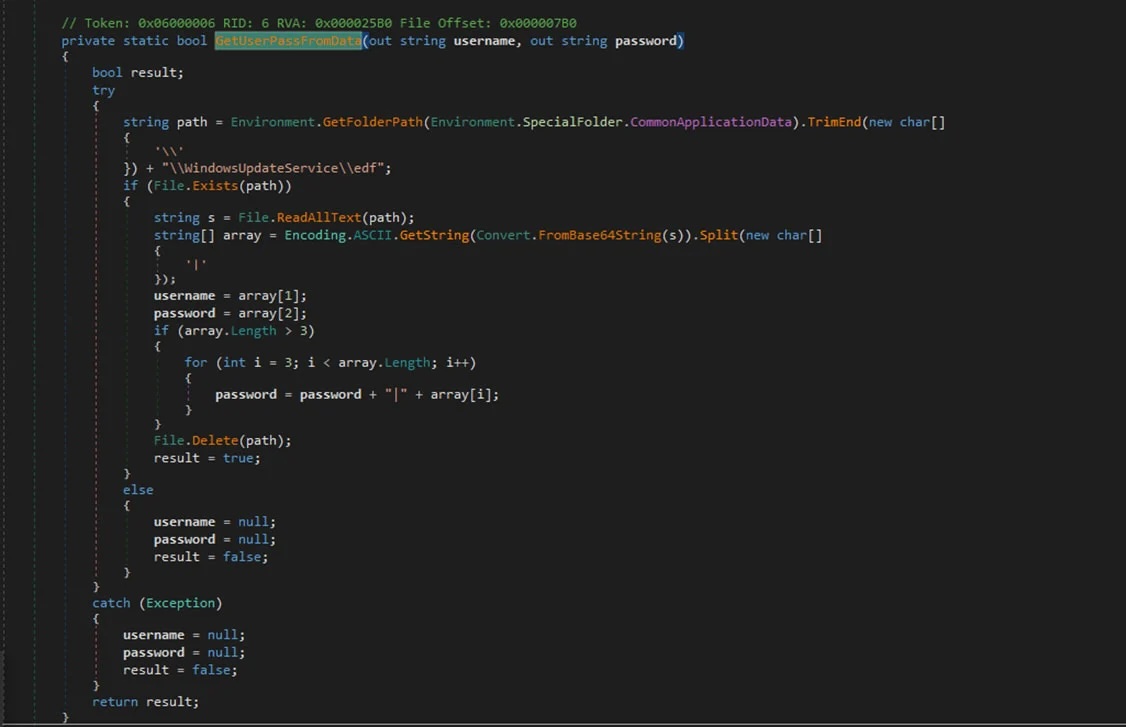

Saldırganlar, sistem üzerindeki kontrollerini pekiştirdikten sonra, Microsoft Exchange sunucularını da kullanarak daha geniş çaplı bir veri hırsızlığı operasyonu başlatıyor. Bu aşamada, ‘StealHook’ adını verdikleri yeni bir arka kapı (backdoor) yazılımı kullanarak e-posta trafiği üzerinden hassas verileri çalıyorlar. Trend Micro’nun raporuna göre, bu arka kapı yazılımı özellikle şifreleri toplamak ve bu şifreleri e-posta ekleri aracılığıyla saldırganlara göndermek için tasarlandı.

Bu yeni arka kapının yanı sıra, saldırganlar ayrıca daha önce kullanmış oldukları Karkoff adlı zararlı yazılımın güncellenmiş versiyonlarına da başvuruyorlar. StealHook, APT34’ün daha önceki saldırılarında kullanılan diğer arka kapılarla benzer kod yapılarına sahip ve bu durum, bu yeni yazılımın önceki versiyonların bir evrimi olduğunu gösteriyor.

Bu saldırıların hedefindeki kuruluşların çoğu enerji sektörüyle ilişkili. Trend Micro’nun belirttiği üzere, bu tür saldırılar operasyonel aksamalara yol açarak ciddi sonuçlar doğurabilir. Özellikle enerji sektöründeki kuruluşların hedef alınması, bu saldırıların geniş çaplı bir etki yaratabileceğini gösteriyor.

APT34, daha önce de Microsoft Exchange sunucularını hedef alarak veri hırsızlığı saldırıları düzenlemişti. Symantec tarafından bir yıl önce yapılan bir rapora göre, APT34, PowerShell tabanlı bir arka kapı olan ‘PowerExchange’ adlı yazılımı kullanarak Exchange sunucuları üzerinden komutlar çalıştırabiliyordu.

Trend Micro, bu son saldırılarda APT34 ile FOX Kitten adında bir başka İran merkezli tehdit aktörü arasında olası bir bağlantı buldu. FOX Kitten, daha önce fidye yazılımı saldırılarıyla bilinen bir grup. Bu iki grup arasındaki bağlantı henüz netleşmemiş olsa da, bu durum gelecekte fidye yazılımlarının bu tür saldırı zincirlerine eklenebileceğine dair endişeleri artırıyor.

İran destekli APT34 grubu, CVE-2024-30088 açığını ve Microsoft Exchange sunucularını kullanarak hedeflerine yönelik sofistike saldırılar düzenlemeye devam ediyor. Bu saldırıların enerji sektörüne yönelik olması ve bu tür operasyonel aksaklıkların geniş çaplı etkilere yol açabileceği göz önüne alındığında, bu tehditlerin ciddi sonuçlar doğurabileceği açıkça görülüyor.