Bir mühendis, iLife A11 model robot süpürgesinin çalışma mantığını anlamak için cihazın ağ trafiğini incelemeye başladı. Bu süreçte, süpürgenin kullanıcıdan izin alınmadan sürekli olarak kayıt ve telemetri verilerini üreticiye gönderdiğini fark etti. Kullanıcı, veri toplama işlemlerini engellemek için telemetri sunucularının IP adreslerini kendi ağında bloke ederken, yazılım güncellemeleri için gerekli sunucuları açık bıraktı. Başlangıçta süpürge normal şekilde çalışsa da kısa süre sonra tamamen açılmayı reddetti.

Robot süpürgeniz gizlice verilerinizi topluyor

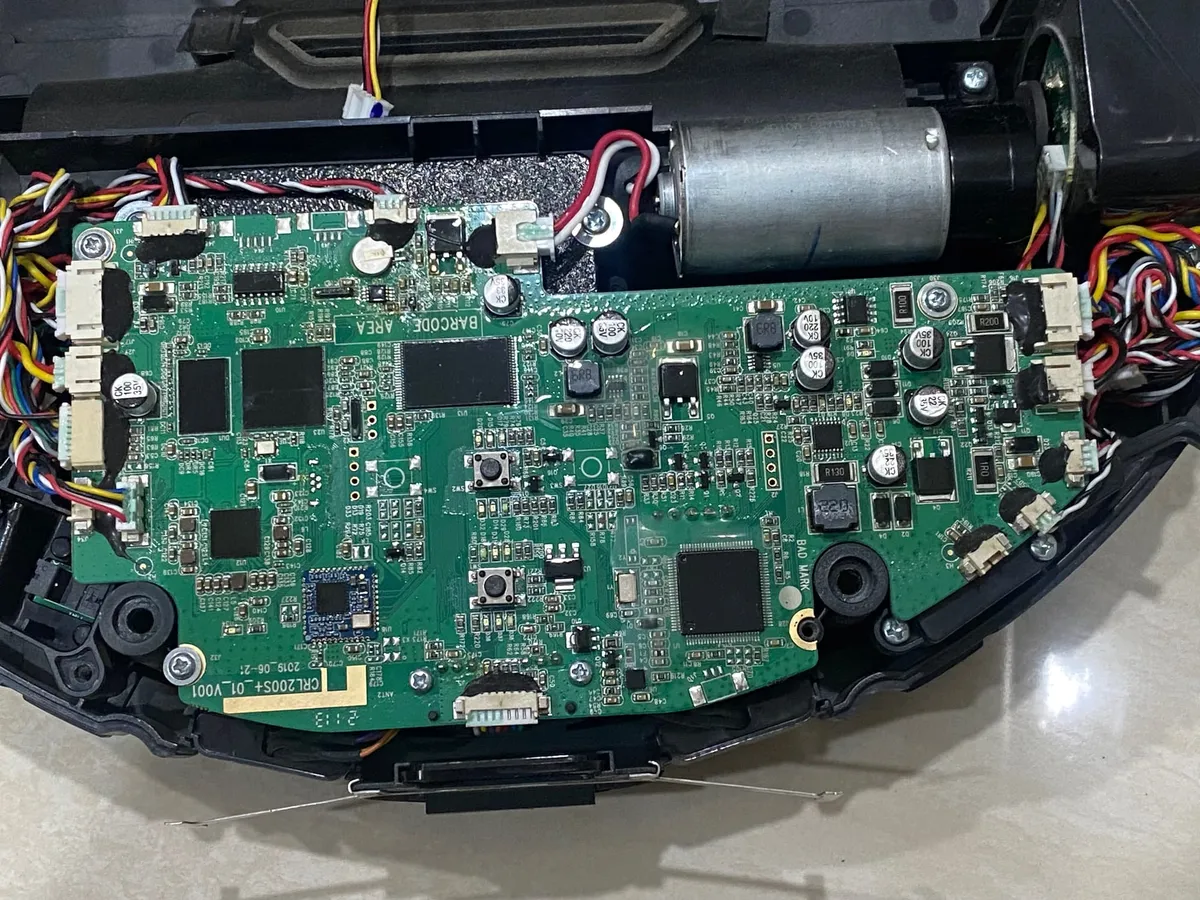

Mühendis, cihazına uzaktan bir durdurma komutu gönderildiğini keşfetti. Defalarca yetkili servise başvurduğunda teknisyenler cihazda herhangi bir sorun bulamadı, ancak cihaz geri döndüğünde bir süre çalışıp tekrar kapanmaya başladı. Bu durum birkaç kez tekrar edince servis merkezi cihazı garanti kapsamı dışına aldı ve kabul etmeyi reddetti. Harishankar, cihazın ne şekilde bozulduğunu anlamak için süpürgeyi sökmeye karar verdi. İçinde AllWinner A33 yonga seti, TinaLinux işletim sistemi ve Lidar gibi sensörleri yöneten bir mikrodenetleyici bulunan cihazı detaylıca inceledi. Özel PCB konektörleri tasarlayarak parçaları bilgisayara bağladı ve Python ile kontrol komutları yazdı; hatta Raspberry Pi ile manuel olarak süpürgeyi hareket ettirerek donanımın sağlam olduğunu kanıtladı.

Donanımın sorunsuz olduğunu tespit ettikten sonra yazılım ve işletim sistemini inceleyen mühendis, robot süpürgenin ciddi güvenlik açıklarına sahip olduğunu gördü. Android Hata Ayıklama Köprüsü (ADB) kök erişimi sağlıyor ve şifreyle korunmuyordu. Üretici, kritik bir dosyayı eksik bırakarak sınırlı bir güvenlik önlemi uygulamıştı, ancak Harishankar bunu kolayca aşmayı başardı. Ayrıca süpürgenin evin 3D haritasını oluşturmak için Google Cartographer teknolojisini kullandığını fark etti.

Haritalama ve navigasyon, robot süpürgelerde normal bir özellik olsa da, cihazın bu verileri üretici sunucularına göndermesi ciddi bir gizlilik sorunu oluşturuyordu. iLife A11’in işlem gücü verileri yerel olarak işlemek için yetersiz olduğundan, teknik olarak verilerin sunucuya gönderilmesi gerekebilir. Ancak üretici, kullanıcıdan açık izin almadan bu işlemi gerçekleştiriyordu. Mühendis, çalışmayan süpürgenin kayıt dosyalarında cihazın durduğu anla eşleşen bir durdurma komutu buldu ve bu komutu tersine çevirdiğinde cihaz tekrar çalıştı.

Serviste süpürgenin çalışmasının sebebi, teknisyenlerin yazılımı sıfırlayarak durdurma kodunu silmeleri ve cihazı açık bir ağa bağlamalarıydı. Evde ise telemetri sunucuları engellendiği için cihaz uzaktan tekrar kilitleniyordu. Üretici, veri toplama yetenekleri engellendiğinde süpürgeyi kapatmayı tercih etmişti. Harishankar, durumu “Birisi ya da bir şey uzaktan durdurma komutu vermişti. İster kasıtlı bir ceza, ister otomatik uyumluluk zorlaması olsun, sonuç aynı: Tüketici cihazı sahibine karşı koyuyordu” şeklinde özetledi.

Benzer donanımlara sahip diğer akıllı süpürgelerin de aynı yöntemlerle veri toplama ve kontrol uygulaması yapabileceği belirtiliyor. Özellikle işlem gücü düşük, verileri işlemek için uzak sunuculara bağımlı cihazlarda kullanıcı verilerinin kontrolü tamamen üreticiye geçiyor. Harishankar, kapsamlı müdahaleleri sayesinde süpürgesini tamamen yerel olarak çalıştırmayı başardı ve hem verilerinin kontrolünü geri aldı hem de yazılımla kilitlenmiş cihazını kendi şartlarında kullanabildi. Diğer kullanıcılara tavsiyesi, IoT cihazlarını ana WiFi ağına bağlamamak ve onlara evde yabancı biri gibi davranmak oldu. Bu olay, evimizdeki akıllı cihazların güvenliği ve veri gizliliği konusunda ciddi sorular ortaya koyuyor.