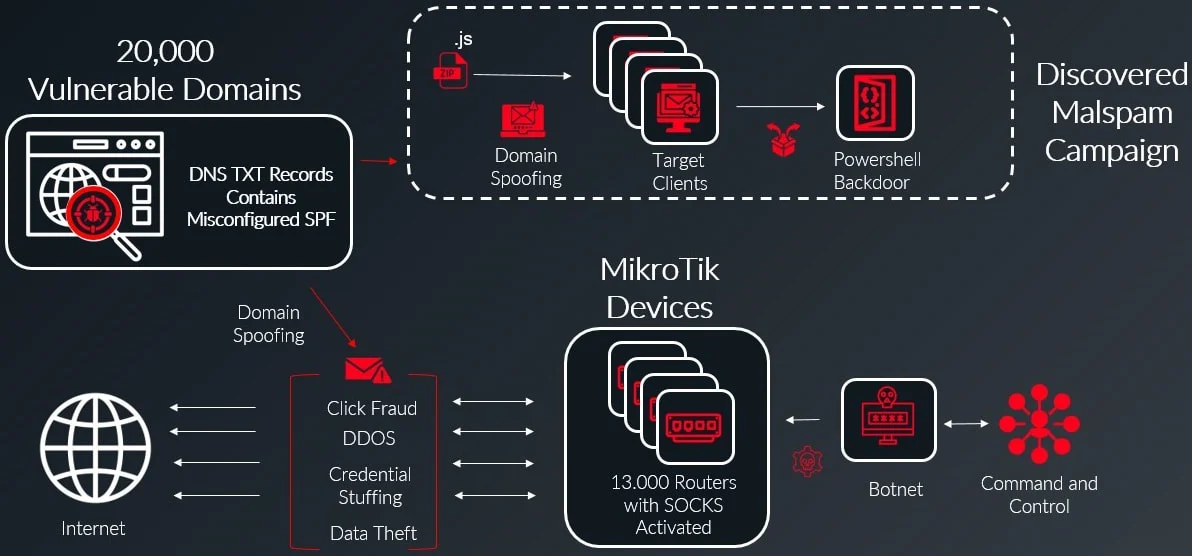

MikroTik cihazlarını hedef alan yeni bir botnet, yanlış yapılandırılmış SPF (Sender Policy Framework) DNS kayıtlarını kullanarak kötü amaçlı yazılım yayma faaliyetlerini sürdürüyor. Yaklaşık 13.000 MikroTik cihazından oluşan bu botnet, 20.000’den fazla web alan adını taklit ederek sahte e-postalar gönderiyor ve kötü amaçlı yazılımları kullanıcıların cihazlarına bulaştırıyor.

Yanlış SPF yapılandırması ve kötü amaçlı e-postalar

Bu saldırının temelinde, SPF DNS kayıtlarında yapılan bir yanlışlık bulunuyor. SPF kayıtları, belirli bir alan adı adına e-posta göndermeye yetkili sunucuları listeleyen bir güvenlik protokolü olarak işlev görüyor. Ancak birçok alan adında “+all” seçeneğinin kullanıldığı tespit edildi. Bu yapılandırma, herhangi bir sunucunun o alan adı adına e-posta göndermesine izin veriyor ve dolayısıyla güvenlik önlemini etkisiz hale getiriyor.

DNS güvenliği üzerine çalışan Infoblox’a göre, bu botnet ile bağlantılı kötü amaçlı e-posta kampanyası Kasım 2024’te aktif hale geldi. Gönderilen bazı sahte e-postalar, DHL Express gibi tanınmış şirketleri taklit ediyor ve eklerinde sahte fatura bilgileri taşıyan bir ZIP arşivi içeriyordu.

ZIP dosyasını açan kullanıcılar, bir JavaScript dosyasıyla karşılaşıyor. Bu dosya, kötü amaçlı bir PowerShell komut dosyası oluşturuyor ve çalıştırıyor. Komut dosyası, saldırganın kontrol ettiği bir komuta ve kontrol (C2) sunucusuna bağlanıyor. Bu sunucu, daha önce Rusya bağlantılı siber saldırılarla ilişkilendirilmiş bir alan adı üzerinden faaliyet gösteriyor.

Infoblox uzmanları, bu saldırının, 13.000 MikroTik cihazını içeren geniş bir botnet ağı tarafından desteklendiğini tespit etti. Saldırganlar, yanlış yapılandırılmış SPF kayıtlarına sahip yaklaşık 20.000 alan adını hedef alarak bu botnet’i kötü amaçlı e-posta gönderimleri ve diğer siber saldırılar için kullandı.

MikroTik cihazlarının güvenlik açıkları, son yıllarda birçok botnet saldırısında kullanılmış durumda. Bu cihazlar, yüksek performansları nedeniyle saldırganlar tarafından hedef alınarak büyük ölçekli dağıtılmış hizmet reddi (DDoS) saldırıları düzenlemek veya kötü amaçlı trafik oluşturmak için kullanılıyor.

Infoblox’un açıklamalarına göre, bu botnet içindeki cihazlar SOCKS4 proxy olarak yapılandırılmış durumda. Bu, saldırganların kötü amaçlı faaliyetlerinde cihazları birer “aracı” olarak kullanmasını sağlıyor. Botnet ağı, kimlik avı e-postaları gönderme, veri sızdırma ve kötü amaçlı trafik maskeleme gibi amaçlarla çalıştırılıyor. SOCKS4 proxy yapısı, botnet’in yalnızca 13.000 cihazdan oluşmasına rağmen, yüzbinlerce cihazın ağ erişimini kötü amaçlı faaliyetler için kullanmasını mümkün kılıyor.

MikroTik cihaz sahiplerinin, bu tür saldırılara karşı cihazlarını korumaları için bazı temel güvenlik adımlarını atmaları gerekiyor. İlk olarak, cihazların en son firmware güncellemelerini yüklemek büyük önem taşıyor. MikroTik cihazlarının birçok modeli, güvenlik açıklarını gidermek için düzenli olarak güncellemeler alıyor, ancak kullanıcıların bu güncellemeleri uygulamaları genellikle gecikiyor.

Ayrıca, varsayılan yönetici hesabı bilgileri mutlaka değiştirilmelidir. Varsayılan şifrelerin kullanılması, saldırganların cihazlara erişim sağlamasını kolaylaştıran bir faktör. Bunun yanında, uzaktan erişim özelliklerinin kapatılması ve yalnızca ihtiyaç duyulan cihazlarda açık bırakılması da güvenlik seviyesini artırıyor.

MikroTik cihazlarını hedef alan bu botnet, siber güvenliğin yalnızca cihaz güvenliğiyle değil, aynı zamanda DNS yapılandırmalarının doğru yapılmasıyla da ilgili olduğunu bir kez daha gösteriyor. Özellikle “+all” gibi yanlış SPF ayarlarının kullanımından kaçınılması ve “-all” seçeneğinin tercih edilmesi, bu tür saldırıları önlemek için önemli bir adım.

MikroTik cihaz kullanıcılarının, bu tür tehditlere karşı düzenli güncellemeler ve doğru yapılandırmalarla cihazlarını korumaları, hem bireysel hem de ağ güvenliği açısından kritik öneme sahip. Siber saldırıların giderek karmaşık hale geldiği günümüzde, temel güvenlik önlemlerinin ihmal edilmemesi gerekiyor.